지난 번에는 데이터센터의 든든한 하드웨어 제품들에 대해 이야기해봤습니다.

서버, 스토리지, 스위치 등 물리적인 장비들이 중요하긴 하지만, 데이터센터를 정말 ‘스마트하게’ 만드는 건 바로 이 하드웨어 위에서 작동하는 다양한 기술들일 것입니다.

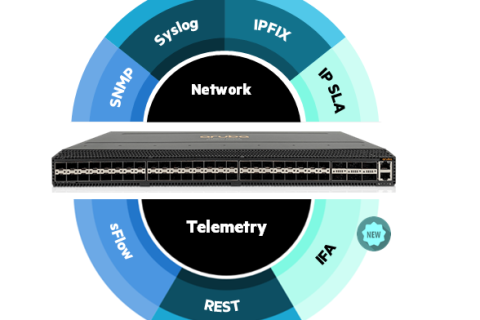

데이터센터 기술이란, 쉽게 말해 스위치에 설정되는 여러 프로토콜들을 의미합니다.

이런 프로토콜들은 데이터센터의 핵심인 애플리케이션과 워크플로우를 효율적으로 지원하기 위해 필수적이죠.

이번 섹션에서는 데이터센터 기술이 어떻게 다음과 같은 중요한 기능들을 제공하는지 자세히 알아볼 예정입니다.

- 여러 테넌트(사용자 그룹)를 동시에 지원하는 방법

- 네트워크 오버레이 기술과 함께 작동하는 원리

- 이더넷 패브릭 기술을 만들어내는 과정

- 스토리지 컨버전스(통합)를 제공하는 방식

- 데이터센터 인터커넥트(DCI) 기술에 대한 설명

이 기술들을 이해하면 데이터센터가 복잡한 요구사항들을 어떻게 유연하게 처리하고, 최적의 성능을 유지하는지 알 수 있을 거예요.

자, 그럼 함께 데이터센터 기술의 세계로 들어가 볼까요?

데이터센터 기술 개요: 계층별 이해하기

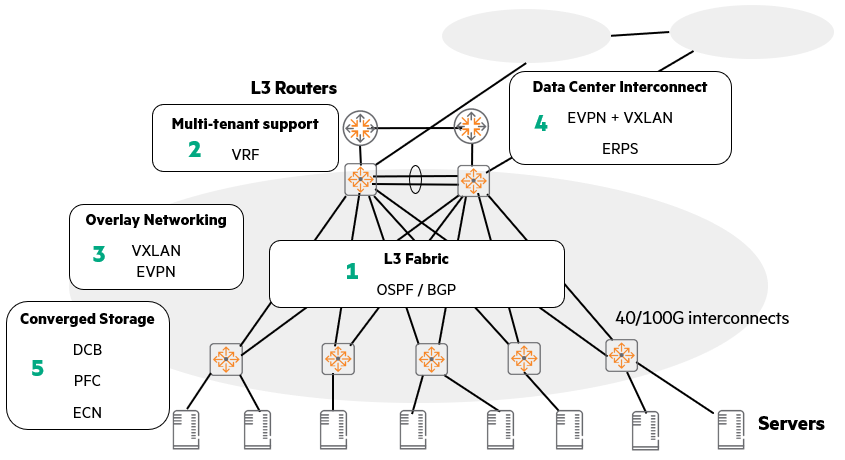

위의 그림은 데이터센터 기술들이 어떻게 서로 연결되고 활용되는지 한눈에 보여주고 있습니다.

복잡해 보이지만, 하나씩 뜯어보면 전혀 어렵지 않습니다. 마치 건물을 짓는 것처럼 층층이 쌓아 올린다고 생각해 보세요.

1. 가장 밑바닥, 언더레이(Underlay) Layer 3 패브릭

건물의 튼튼한 기초처럼, 데이터센터 네트워크의 가장 기본은 바로 L3(레이어 3) 패브릭입니다.

이건 OSPF나 BGP 같은 라우팅 프로토콜들이 담당합니다.

이 프로토콜들이 있어야 네트워크 장비들끼리 서로 경로를 찾고 데이터를 주고받을 수 있는 길을 만들 수 있습니다.

모든 통신의 시작점이 되는 겁니다.

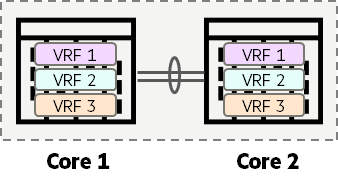

2. 그 위에 멀티-테넌트(Multi-tenant) 지원하는 VRF

기초 위에 여러 세입자가 들어설 건물을 짓듯이, 언더레이 네트워크 위에 여러 테넌트(고객이나 부서 등 논리적으로 분리된 사용자 그룹)를 지원하기 위해 VRF(Virtual Routing and Forwarding) 기술을 사용합니다.

VRF는 하나의 물리적인 네트워크 안에 여러 개의 독립적인 가상 라우팅 테이블을 만들어서, 각 테넌트가 마치 자신만의 전용 네트워크를 쓰는 것처럼 느끼게 합니다. 서로의 트래픽이 섞이지 않게 분리하는 것입니다.

3. 네트워크 확장, 오버레이(Overlay) 네트워킹

건물 안에 복도나 계단을 만들어 공간을 효율적으로 활용하듯이, 네트워크를 유연하게 확장하기 위해 오버레이 네트워킹 기술을 사용합니다.

대표적인 것이 VXLAN과 EVPN 입니다.

기존 언더레이 네트워크 위에 가상의 터널을 만들어서, 물리적인 제약을 넘어 네트워크를 확장하고 효율적으로 관리할 수 있게 합니다.

4. 데이터센터 간 연결, DCI (Data Center Interconnect)

만약 건물이 여러 채라면, 건물들을 서로 연결하는 통로가 필요할 것입니다.

마찬가지로, 여러 데이터센터를 연결해야 할 때도 EVPN과 VXLAN 기술이 중요하게 활용됩니다.

이 기술들을 통해 멀리 떨어져 있는 데이터센터들도 하나의 거대한 네트워크처럼 연결하고 데이터를 주고받을 수 있습니다.

5. 스토리지와 이더넷의 통합, DCB

마지막으로, 데이터센터에서는 스토리지(저장 장치)와 일반 네트워크 트래픽이 같은 이더넷 망을 통해 효율적으로 소통해야 해요.

이를 위해 데이터센터 브리징(DCB) 기술을 지원하는 스위치들을 사용합니다.

DCB 안에는 우선순위 기반 흐름 제어(PFC)나 명시적 혼잡 알림(ECN) 같은 기능들이 포함되어 있어요.

이 기능들은 네트워크 혼잡으로 인해 트래픽이 손실되거나 느려지는 것을 막아줘서, 스토리지가 항상 최적의 성능을 낼 수 있도록 합니다.

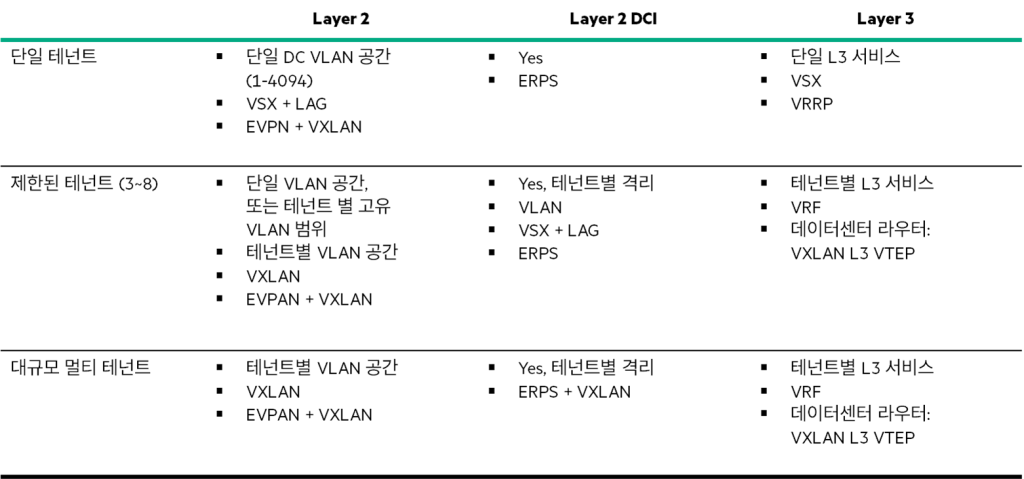

데이터센터 고객 서비스 솔루션: 테넌트별 네트워크 구성 전략

데이터센터에서 고객(혹은 부서)들에게 서비스를 제공할 때는 그 규모나 요구사항에 맞춰 네트워크를 구성하는 전략이 필요합니다.

고객, 즉 테넌트(Tenant)가 몇 명인지, 그리고 어떤 방식으로 네트워크를 분리할 것인지에 따라 접근 방식이 달라지게 됩니다.

1. 단일 테넌트(Single-Tenant) 데이터센터

만약 전통적인 엔터프라이즈 솔루션처럼 하나의 데이터센터만 운영하고, 다른 테넌트가 없는 경우라면 단순하게 구성이 가능합니다.

- 단일 VLAN 공간: 일반적으로 4094개의 VLAN을 가진 단일 VLAN 공간으로 충분합니다.

- 백업 데이터센터 연결: 백업 데이터센터에 연결해야 할 때는 L2 데이터센터 인터커넥트(DCI)가 필요할 수 있습니다.

- 라우팅 서비스: 보통 단일 기업을 위해서는 단일 Layer 3(L3) 라우팅 서비스로 충분합니다.

2. 제한된 수의 테넌트를 위한 데이터센터

데이터센터가 제한된 수의 테넌트만 지원하면 될 때는 몇 가지 옵션을 고려할 수 있습니다.

- 단일 VLAN 공간 + 고유 VLAN 할당: 하나의 데이터센터 VLAN 공간을 사용하고, 각 테넌트에게 고유한 VLAN을 할당하는 방식입니다. 예를 들어, 테넌트 A는 VLAN 100, 테넌트 B는 VLAN 200 이런 식으로 말이죠.

- 각 테넌트에게 별도 VLAN 할당: 좀 더 엄격한 분리를 원한다면, 각 테넌트에게 4094개의 VLAN 공간을 할당할 수도 있습니다.

이 시나리오에서는 각 테넌트의 L2 DCI로 서로 분리하고 각 테넌트는 별도의 L3 라우팅 서비스를 받아야 합니다.

이 라우팅 서비스는 데이터센터의 코어 장비 또는 별도의 데이터센터 라우터가 제공할 수도 있습니다.

3. 대규모 멀티-테넌트(Multi-Tenant) 데이터센터

규모가 큰 멀티-테넌트 데이터센터에서는 좀 더 유연하고 확장성 있는 접근이 필요해요.

- 단일 VLAN 공간 사용: 만약 각 테넌트가 몇 개의 VLAN만 필요하다면, 단일 VLAN 공간으로도 충분할 수 있습니다.

- 각 테넌트에게 고유한 4094 VLAN 공간 제공 (더 유연하고 확장성 있는 대안): 하지만 더 유연하고 확장 가능한 대안은 각 테넌트에게 고유하고 격리된 4094개의 VLAN 공간을 제공하는 것입니다.

이 경우, 각 테넌트를 위한 L2 DCI와 L3 서비스가 각각 필요하게 됩니다. 물리적 데이터 센터 라우팅 솔루션은 이를 제공할 뿐만 아니라 일부 유형의 네트워크 기능 가상화(NFV)를 배포할 수 있습니다.

다중 테넌트 지원 및 격리: 데이터센터를 효율적으로 나누는 방법

데이터센터는 단순히 우리 회사만 쓰는 공간이 아닙니다.

때로는 여러 부서가 함께 사용하기도 하고, 아예 다른 여러 고객사에게 서비스를 제공하기도 하죠.

이런 상황에서 HPE는 다양한 기술을 활용해서 다중 테넌트(Multi-Tenant)를 지원하고, 각 테넌트들을 서로 안전하게 분리(격리)합니다.

왜 다중 테넌트를 지원해야 할까요?

데이터센터가 공통 인프라를 제공하는 대상은 다음과 같아요.

- 여러 사업 부서: 한 회사 내에서도 마케팅 부서, 개발 부서, 재무 부서 등 여러 부서가 각자의 시스템을 돌려야 할 때

- 여러 고객: 클라우드 서비스처럼 여러 고객사에게 IT 인프라를 빌려줄 때

- 여러 서비스: 웹 서버, 데이터베이스 서버, 스토리지 등 다양한 서비스가 한 데이터센터 안에 있을 때

이렇게 여러 주체가 함께 인프라를 사용하려면, 가장 중요한 게 바로 서로의 데이터나 트래픽이 섞이지 않도록 ‘격리’하는 기술입니다.

격리 방식: 물리적 격리와 논리적 격리

테넌트들을 격리하는 방법은 크게 두 가지로 나눌 수 있어요.

물리적 격리(Physical Isolation)

이 방법은 말 그대로 각 고객이나 서비스마다 별도의 하드웨어 장비를 구매해서 완전히 분리하는 것입니다.

쉽게 말해, 고객사 A를 위한 서버, 스위치, 스토리지를 따로 사고, 고객사 B를 위한 장비도 또 따로 사는 식입니다.

하지만 이 방식은 확장성이 떨어집니다. 왜냐하면 고객이 늘어날 때마다 장비를 계속 사야 하니 비용이 엄청나게 들게 됩니다.

장비를 많이 놓아야 하니 공간도 부족해지고, 전력 소모나 냉각 문제도 크게 발생할 수 있습니다.

그래서 대규모 데이터센터에서는 잘 사용하지 않는 방법입니다.

논리적 격리(Logical Isolation)

요즘 대부분의 데이터센터가 사용하는 방식입니다.

여러 고객이나 격리된 서비스들이 하나의 공통 하드웨어 인프라를 함께 공유하는 방식이에요.

물리적인 장비는 같이 쓰되, 소프트웨어적인 기술을 이용해서 논리적으로 완벽하게 분리하는 것입니다.

가장 큰 장점은 장비를 여러 대 살 필요가 없어 초기 투자 비용(CapEx: Capital Expenditures)을 크게 줄일 수 있습니다.

또한, 한정된 자원을 여러 테넌트가 함께 사용하기 때문에 투자 대비 수익률(ROI)도 훨씬 높아집니다.

다중 테넌트 격리: 레이어 3 (IP)의 핵심, VRF 이해하기

논리적 격리를 구현하는 가장 중요한 기술 중 하나가 바로 L3(IP) 계층에서의 ‘가상 라우팅 및 포워딩(VRF)’ 입니다.

VRF는 말 그대로 Layer 3 라우팅을 ‘격리’해 주는 기술입니다.

하나의 물리적인 라우터나 스위치 안에 여러 개의 독립적인 ‘가상 라우팅 인스턴스’를 만들 수 있습니다.

이게 무슨 의미일까요? 각각의 가상 라우팅 인스턴스는 마치 별개의 독립된 라우터가 존재하는 것처럼 작동하는 것을 의미합니다.

즉, 테넌트 A는 테넌트 A만의 라우팅 기능을 가지고, 테넌트 B는 테넌트 B만의 라우팅 기능을 가지게 됩니다.

각 테넌트마다 별도의 라우팅 테이블을 유지해서 서로의 트래픽이 섞이거나 경로에 영향을 주지 않도록 완벽하게 분리해 줍니다.

예를 들어 볼까요? 회사의 영업팀과 개발팀이 있다고 해봐요.

VRF를 사용하면, 물리적으로는 하나의 스위치를 쓰지만, 영업팀은 영업팀만의 네트워크 경로를, 개발팀은 개발팀만의 네트워크 경로를 가지게 됩니다. 서로의 IP 주소 공간이나 라우팅 정보가 겹치거나 간섭할 일이 없어지게 됩니다.

단일 테넌트 환경에서는 기존 레이어 3 라우팅으로 충분할 수 있습니다.

이러한 배포에서는 단일 라우팅 테이블을 사용하며, 이 테이블은 모든 L3 VLAN 인터페이스를 서비스합니다.

멀티테넌트 환경의 경우, ACL을 통해 여러 고객의 L3 인터페이스 간의 통신을 보호할 수 있으므로 충분할 수 있습니다.

하지만 간단한 ACL 구성 오류로 인해 한 테넌트의 트래픽이 다른 테넌트에 노출될 수 있습니다.

이러한 이유로 멀티 테넌트 환경에서는 격리된 라우팅 테이블을 사용하는 것이 좋습니다.

그런 다음 VRF-Lite라고도 하는 VRF 기능을 AOS-CX 장치에 적용하여 라우팅 인스턴스를 생성합니다.

이렇게 하면 서로 다른 라우팅 프로토콜에 의해 생성된 테넌트에 대해 격리된 라우팅 테이블을 제공합니다.

하지만, 하드웨어 한계는 존재!

VRF는 정말 유용하고 강력한 기술이지만, 한 가지 중요한 점을 기억해야 해요.

바로 ‘플랫폼의 하드웨어 한계’는 여전히 적용된다는 점입니다.

예를 들어, 여러분이 가진 스위치 장비가 최대 128,000개의 IPv4 라우팅을 처리할 수 있는 사양을 가지고 있다고 가정해 봅시다.

그리고 이 장비에 10개의 VRF를 설정했어요.

그럴 경우에, 10개의 고객 VRF 라우팅 테이블이 모두 이 스위치의 128,000개 라우팅 테이블 크기를 공유해야 합니다.

즉, 아무리 논리적으로 분리되어 있어도, 그 기반이 되는 물리적인 장비의 성능이나 용량 한계는 그대로 적용된다는 뜻입니다.

따라서 VRF를 설계하고 사용할 때는 이러한 하드웨어적인 제약을 반드시 고려해야 합니다.

다중 테넌트 격리: 레이어 2 네트워크를 나누는 방법 (VLAN vs. VXLAN)

이번에는 레이어 2(L2) 네트워크를 격리하는 방법에 대해 알아보겠습니다.

L2 네트워크는 데이터링크 계층이라고도 하는데, 주로 스위치가 작동하는 영역이죠.

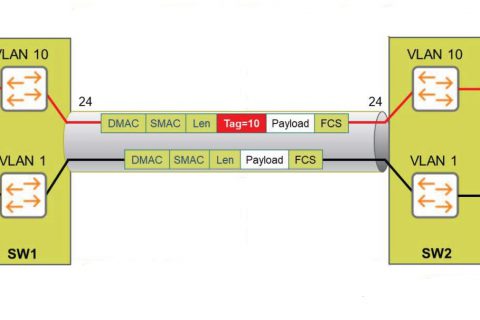

1. 전통적인 방식: VLAN

가장 전통적으로 L2 네트워크를 격리하는 방법은 바로 VLAN(Virtual Local Area Network)을 사용하는 것입니다.

VLAN은 하나의 물리적인 스위치를 여러 개의 논리적인 스위치처럼 나누어 사용할 수 있게 합니다.

이는 중소규모 데이터센터, 특히 단일 테넌트를 위한 개인 소유 데이터센터에 충분할 수 있습니다.

VSX(Virtual Switching eXtension)는 종종 이 전통적인 VLAN과 함께 배포되곤 합니다.

왜냐하면 VSX는 액세스 및 코어 레이어의 이중화(Redundancy)를 크게 향상시켜주기 때문입니다.

VSX 시스템 간에 Link Aggregation을 사용하면 대역폭 활용도를 높이고 네트워크 복원력을 더욱 강화할 수 있습니다.

하지만 VLAN에는 두 가지 주요한 어려움이 있습니다.

- 제한된 개수: VLAN은 최대 4094개까지만 만들 수 있다는 한계가 있습니다. 이 때문에 대규모의 다중 테넌트 환경에서는 이 개수 제한이 문제가 될 수 있습니다. 수천 개의 고객이나 수많은 논리적인 분리가 필요한 상황에서는 4094개가 모자를 것입니다.

- VLAN ID 중복 문제: 또 다른 어려움은 각 고객(테넌트)이 동일한 VLAN ID를 사용하지 않도록 관리하는 것입니다. 예를 들어, 테넌트 A가 VLAN 10번을 쓰는데, 테넌트 B도 VLAN 10번을 쓰면 충돌이 발생할 수 있기 때문입니다. 이런 중복을 막기 위한 복잡한 계획과 관리가 필요합니다.

2. 현대적인 방식: VXLAN (Virtual eXtensible LAN)

이러한 VLAN의 한계를 극복하기 위해 등장한 기술이 바로 VXLAN(Virtual eXtensible LAN)입니다.

특히 하이퍼바이저 환경(가상 머신이 많이 사용되는 환경)을 위해 가상화된 VLAN을 제공합니다.

- 가상 머신(VM)을 특정 VXLAN에 할당하면, 그 VM은 동일한 VXLAN에 속한 다른 VM들과 손쉽게 통신할 수 있습니다.

- VXLAN은 기본적으로 터널링 기술이기 때문에, 전통적인 VLAN과 통신하려면 통합해주는 과정이 필요합니다.

- VXLAN의 가장 큰 장점은 바로 최대 1,600만 개의 VXLAN ID를 지원하는 것입니다.

4094개였던 VLAN의 한계를 훨씬 뛰어넘어 엄청난 확장성을 제공합니다. - VXLAN은 단일의 VXLAN ID 공간을 사용합니다.

예를 들어, 100개의 VLAN을 사용하는 고객이 있다면, 그 고객은 100개의 VXLAN ID를 사용하게 돼요.

VXLAN 그리고 VXLAN + EVPN – 데이터센터 네트워크의 혁신

이번에는 데이터센터 네트워크의 진정한 혁신을 가져온 기술, 바로 VXLAN과 VXLAN + EVPN 조합에 대해 자세히 알아보겠습니다.

이 기술들이 왜 데이터센터 환경에서 특히 강력한지 함께 살펴볼까요?

1. VXLAN: IP 기반의 레이어 2 확장 기술

VXLAN은 전통적인 캠퍼스 환경에서는 잘 발생하지 않는 문제들을 해결해주기 때문에 데이터센터 환경에서 가장 큰 장점을 발휘합니다.

- IP 기반 L2 오버레이: VXLAN은 IP 기반의 Layer 2 오버레이 기술입니다.

쉽게 말해, 기존의 IP 네트워크 위에 가상의 Layer 2 네트워크를 덧씌우는 방식입니다. - ‘MAC in UDP’ 캡슐화: 이 기술은 Layer 2 트래픽(MAC 프레임)을 IP 데이터그램 안에 ‘캡슐화(포장)’해서 전송하는데, 이때 **”MAC in UDP”**라는 특별한 형식을 사용합니다. 이렇게 하면 기능과 확장성이 훨씬 좋아집니다.

- 기존 IP 인프라 활용: 일단 Layer 2 트래픽이 IP 데이터그램 안에 캡슐화되면, 데이터센터 내부나 데이터센터 간에 이미 존재하는 모든 IP 라우팅 인프라를 활용할 수 있게 됩니다.

- 라우팅 인프라의 장점 상속: 따라서 VXLAN 서비스는 기존 라우팅 인프라가 제공하는 모든 이중화(Redundancy), 복원력(Resiliency), 로드 쉐어링(Load-sharing) 능력을 필요할 때 그대로 활용할 수 있다는 엄청난 장점이 있게 됩니다. 마치 IP 네트워크의 혜택을 Layer 2 트래픽이 그대로 누리는 것과 같죠.

2. VXLAN의 압도적인 확장성

- 24bit VXLAN ID: VXLAN ID는 24비트 값을 사용합니다.

전통적인 802.1q VLAN에서 사용할 수 있는 비트 수(12비트)의 두 배에 달합니다. - 1,600만 개 이상의 VXLAN ID

- VNI (Virtual Network Identifier): VXLAN은 VNI번호를 사용해서 최대 1,600만 개의 VXLAN을 고유하게 식별합니다. 각 VXLAN은 자신만의 VLAN을 가질 수 있죠.

3. VXLAN과 EVPN의 결합

VXLAN만으로도 훌륭하지만, 여기에 EVPN(Ethernet VPN)을 결합하면 진정한 시너지가 폭발합니다.

이 조합은 특히 대규모 멀티-테넌트 환경에서 다음과 같은 혁신적인 솔루션을 제공합니다.

EVPN (Ethernet VPN)은 MP-BGP(Multiprotocol BGP)를 사용해서 VTEP(VXLAN Tunnel End Point)들 사이에 터널을 자동으로 발견하고 생성해 줍니다. 이는 VM이나 고객을 데이터센터 내에서 물리적 위치에 구애받지 않고 자유롭게 이동시킬 수 있는 유연성을 제공합니다.

마치 VM이 어떤 물리적 서버로 옮겨가든, 네트워크가 자동으로 따라가서 연결해주는 것과 같습니다.

이 과정에서 VXLAN은 L ayer 2 프레임을 위한 실제 전송 메커니즘을 담당합니다.

즉, 하위의 IP 네트워크가 Layer 2 프레임을 캡슐화해서 터널을 통해 안전하고 효율적으로 전송하는 역할을 합니다.

네트워크 오버레이 기능

네트워크 오버레이 기능이란 무엇일까요?

쉽게 말해, 기존의 물리적인 네트워크 위에 마치 옷을 덧입히듯이 특정 서비스를 위한 ‘가상 네트워크’를 만들어 제공하는 기능입니다.

주로 가상 머신(VM) 기반의 환경에서 많이 사용됩니다.

이러한 오버레이 네트워크를 구현하는 대표적인 기술이 바로 VXLAN입니다.

- 가상 네트워크 제공: VXLAN을 사용하면 각 VM이나 호스트에 물리적/전통적인 VLAN ID 대신 고유한 VXLAN ID를 할당할 수 있습니다. 이렇게 되면, 물리적인 위치나 VLAN ID 개수 제한에 얽매이지 않고 훨씬 유연하게 가상 네트워크를 구성할 수 있게 됩니다.

AOS-CX 스위치는 이 VXLAN 네트워크에서 VXLAN VTEP(VXLAN Tunnel End Point) 역할을 수행할 수 있습니다.

VTEP는 VXLAN 터널의 시작점과 끝점에서 데이터 패킷을 캡슐화하거나 역캡슐화(원래대로 되돌리는 것)하는 기능을 담당합니다.

오버레이 기술: 데이터센터 설계의 핵심, VXLAN

데이터센터 설계를 하다 보면 ‘오버레이 기술’이 반드시 필요할 때가 있습니다.

이때 필요한 핵심 기술이 바로 위에서 계속 설명한 VXLAN(Virtual eXtensible LAN)입니다.

VXLAN, 왜 데이터센터에 딱 맞을까요?

- 가상 L2 네트워크 제공: VXLAN은 특히 하이퍼바이저(가상 머신을 생성하고 관리하는 소프트웨어) 기반의 가상 머신(VM)을 위한 가상 Layer 2 네트워크를 제공하는 데 특화되어 있습니다.

- VMware 등 주도: 이 VXLAN 프로토콜은 처음에는 VMware를 포함한 여러 벤더들이 개발하고 홍보했던 기술입니다. 초기에는 VMware 하이퍼바이저 내에서만 ‘가상 구조(virtual construct)’ 형태로 존재했었습니다.

- 이제는 물리 스위치도 지원: 지금은 CX 8325와 같은 물리 스위치는 물론, 일부 가상 어플라이언스들도 VXLAN을 지원하게 되어서 가상 환경과 물리 환경을 유연하게 연결할 수 있게 되었습니다.

VXLAN 활용 시나리오

- 단일 고객(Single-Customer) 환경:

- 만약 단일 고객만을 위한 환경이라면, CX 8325 스위치의 하드웨어 VXLAN 게이트웨이 기능을 라우팅을 위해 사용 가능

- 이때 중요한 것은 VXLAN을 물리 인터페이스의 VLAN과 VNI(VXLAN Network Identifier)로 연결(bind)해 주어야 한다는 점입니다. 그래야 물리 네트워크와 가상 네트워크 간의 통신이 가능합니다.

- 다중 테넌트(Multi-Tenant) 인프라:

- 대규모 다중 테넌트 환경에서도 CX 8325 스위치들은 하드웨어 VTEP(VXLAN Tunnel End Point) 역할을 수행할 수 있습니다.

- 이를 통해 각 데이터센터 고객이 고유한 VLAN 세트를 가질 수 있게 됩니다.

즉, 물리적인 자원을 공유하면서도 각 고객의 네트워크를 논리적으로 완벽하게 분리하여 제공할 수 있게 됩니다. - CX 8325는 하드웨어 VXLAN 게이트웨이 역할을 겸할 수도 있습니다.

가상화된 고객 네트워크와 외부 네트워크 간의 통신을 효율적으로 처리합니다.

데이터센터 이더넷 패브릭 기술: 고속 연결의 핵심!

데이터센터 이더넷 패브릭 기술은 현대 데이터센터에서 절대적으로 필수적인 요소입니다.

왜냐하면 이 기술은 데이터센터가 필요로 하는 모든 것을 연결하는 고속도로와 같기 때문이죠.

이더넷 패브릭은 단순히 장비들을 연결하는 것을 넘어, 다음과 같은 핵심적인 기능들을 제공해야 합니다.

- 고속 인터커넥트(High-speed interconnect): 데이터센터 내의 서버, 스토리지, 그리고 다른 네트워크 장비들 간에 엄청나게 빠른 속도로 데이터를 주고받을 수 있는 연결을 제공

- 효율적인 경로 선택(Efficient path selection): 수많은 장비와 경로가 얽혀 있는 데이터센터에서, 데이터가 목적지까지 가장 빠르고 효율적인 길을 찾아갈 수 있도록 해서 성능 저하 없이 원활한 통신 제공

- 확장성(Scalability): 이더넷 패브릭은 확장에 맞춰 충분한 대역폭(Ample bandwidth)을 제공하고, 새로운 링크들이 추가될 때마다 기존 링크들의 활용도를 최대한으로 높일 수 있도록 설계해야 함

서버 액세스 레이어: 스토리지와 네트워크의 만남, 컨버지드 스토리지

서버에서 스토리지(저장 장치)를 어떻게 연결하고 관리하는지는 데이터센터 성능에 아주 중요한 영향을 미칩니다.

특히 컨버지드 스토리지라는 개념은 스토리지 트래픽과 일반 네트워크 트래픽을 같은 이더넷 망으로 통합하는 것을 의미합니다.

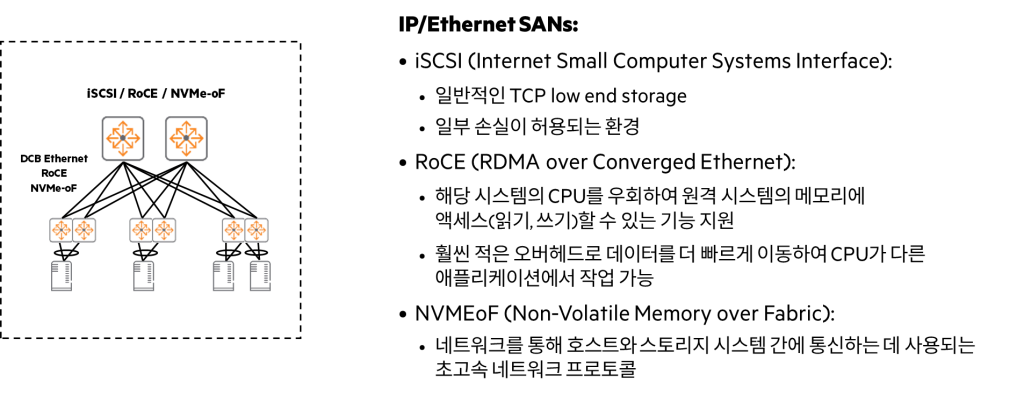

iSCSI (Internet Small Computer Systems Interface)

iSCSI는 전통적인 SCSI 프로토콜 통신을 TCP/IP 패킷 안에 ‘캡슐화(포장)’하고, 이 TCP/IP 패킷을 다시 이더넷 프레임이 캡슐화하여 전송하는 기술입니다.

쉽게 말해, 기존의 스토리지 통신 방식을 일반적인 이더넷 네트워크 위에서 주고받을 수 있게 합니다.

iSCSI 프로토콜은 DCB나 다른 특별한 이더넷 강화 프로토콜을 필요로 하지 않습니다.

대신에 신뢰성 있는 전송을 보장하는 TCP 특성 등의 TCP/IP 프로토콜 스택 자체에 내재된 기능들로 패킷 손실 문제를 완화합니다.

엔터프라이즈 환경에서는 안정적인 성능을 위해 아래와 같은 사항이 중요합니다.

- 강력한 QoS(Quality of Service) 기능: 스토리지 트래픽에 높은 우선순위를 부여하여 안정적인 전송을 보장

- 향상된 버퍼 기능을 갖춘 하드웨어 스위치: 네트워크 혼잡 시에도 패킷 손실 없이 데이터를 처리 가능

이러면, iSCSI 프레임 전송의 신뢰성을 높이고, 재전송(retransmission)을 최소화하여 스토리지 성능을 최적화할 수 있습니다.

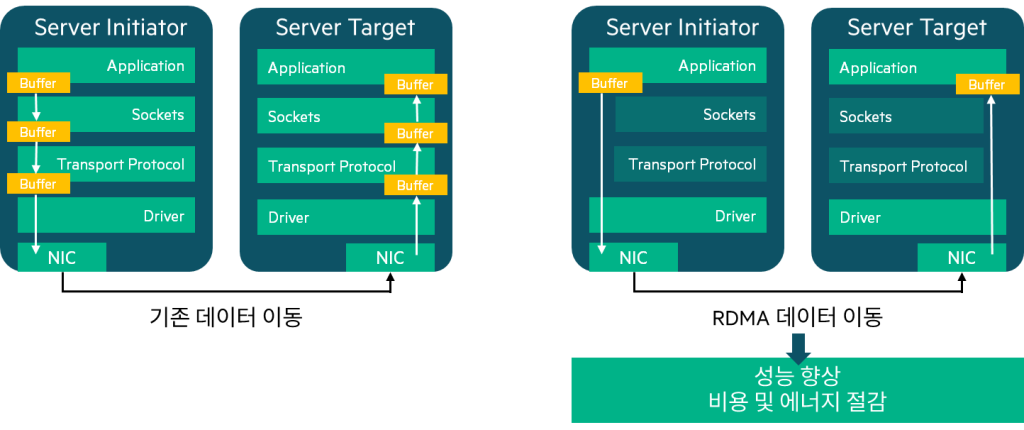

RoCE (RDMA over Converged Ethernet)

RoCE는 이름 그대로 RDMA(원격 직접 메모리 접근) 기술을 이더넷 위에서 구현하는 기술입니다.

RDMA는 CPU 개입 없이 네트워크 어댑터가 직접 메모리에 접근하여 데이터를 전송하는 기술이라, 엄청난 속도와 낮은 지연 시간을 제공합니다.

RoCE를 사용하려면 DCB, 우선순위 기반 흐름 제어(PFC), 명시적 혼잡 알림(ECN) 등의 프로토콜을 활용한 무손실 환경이 필요합니다.

서버 액세스 옵션: 스토리지 연결 전략

서버 액세스 옵션을 결정할 때는 여러 요소를 고려해야 하지만, 특히 스토리지 액세스 요구사항이 중요합니다.

스토리지 액세스 방식

- 전용 FC(Fibre Channel) 네트워크: 스토리지 전용으로 설계된 파이버 채널 네트워크를 사용하는 방식

- 컨버지드 스토리지(Converged Storage): 일반 데이터와 스토리지 트래픽을 모두 전송하는 이더넷 방식

- iSCSI 스토리지: TCP/IP 기반의 이더넷 네트워크를 통해 블록 레벨 스토리지를 액세스하는 방식

하이퍼바이저 최적화 지원

또 다른 고려사항은 하이퍼바이저(가상화 관리자) 지원을 최적화하는 것입니다.

이는 다음 네트워크에 대해 여러 경로를 지원함으로써 달성할 수 있습니다.

- 하이퍼바이저 관리 네트워크

- vMotion 네트워크 (VM 이중화를 위한 마이그레이션 네트워크)

- VM 네트워크

- 스토리지 네트워크

이렇게 각 역할에 따라 네트워크 경로를 분리함으로써 격리를 보장할 수 있습니다.

RAID 환경에서는 Flex10 네트워크 카드를 사용하여 유연성을 높일 수 있습니다.

스토리지 계획 시 고려할 프로토콜

데이터센터 설계 시 NFS, iSCSI, FC, 그리고 NVMeoF와 같은 스토리지 프로토콜들을 고려해야 합니다.

- 스토리지 프로토콜: NFS, iSCSI, FC, 그리고 NVMeoF(NVMe over Fabrics)와 같은 신기술이 있습니다.

- NFS (Network File Systems): NFS는 여러 스토리지 구조를 하나의 가상 드라이브로 묶어 파일 레벨 액세스를 제공합니다.

NFS 배포를 위한 특별한 설계 요구사항은 거의 없습니다.

NFS 서비스의 안정적인 보장이 필요하다면 전용 VLAN과 서버 NIC(네트워크 카드)를 사용하는 것이 좋습니다.

또 다른 옵션은 다른 트래픽과 NIC를 공유하면서, 필요하다면 QoS(Quality of Service)를 사용하여 전송 문제를 완화하는 것입니다. - iSCSI: iSCSI는 스토리지 시스템에 대한 블록 레벨 액세스를 제공합니다.

권장되는 방법은 iSCSI 인프라를 위한 전용 VLAN을 설정하는 것입니다.

또한, 스토리지 트래픽 전용으로 설계된 전용 스위치를 사용하는 것이 가장 좋습니다.

연결 방식으로는 데이터 트래픽과 iSCSI 트래픽이 랙 상단(Top-of-Rack) 스위치를 공유하고, 이 스위치는 이더넷 스토리지 스위치로 전용 업링크를 가질 수 있습니다. 만약 동일한 스위치/업링크를 사용하는 경우라면, DCB(Data Center Bridging)와 같은 프로토콜을 사용하여 스토리지 트래픽에 우선순위를 부여하고 무손실 환경을 조성해야 합니다.

데이터센터 인터커넥트(DCI) 기술: 여러 데이터센터를 하나처럼 연결하기

데이터센터 인터커넥트(DCI) 기술은 여러 물리적인 데이터센터 사이트를 서로 연결하여 고객 서비스가 끊김 없이 작동할 수 있도록 해주는 핵심 기술입니다. 단 두 개의 데이터센터를 연결할 수도 있지만, 추가적인 확장성과 이중화를 위해 여러 개의 데이터센터를 다른 위치에 분산하여 배치할 수도 있습니다.

DCI 기술의 핵심 요구사항

이러한 DCI 기술은 일반적으로 다음과 같은 옵션들을 필요로 합니다.

- 경로 이중화(Path redundancy) 옵션: 한 경로에 문제가 생겨도 다른 경로를 통해 트래픽이 계속 흐를 수 있도록 여러 경로를 확보해야 합니다.

- 데이터센터 간 확장 가능한 Layer 2(L2) 연결: VM웨어의 vMotion과 같은 기술을 통해 가상 머신(VM)을 다른 물리 호스트로 이동시키는 등 모든 고객 요구사항을 충족시킬 수 있도록 데이터센터 네트워크가 L2 연결을 확장 가능하게 제공해야 합니다.

전통적인 DCI 연결 방식

몇 가지 전통적인 방식으로 데이터센터를 연결할 수 있습니다.

- 다크 파이버(Dark fiber) 연결: 두 사이트 사이에 직접적인 광섬유 케이블을 설치하는 방식

- 서비스 제공업체의 연결 서비스: 통신 사업자(서비스 제공업체)가 제공하는 연결 서비스를 활용하는 방식

이러한 물리적 연결이 일단 구축되면, 각 사이트의 코어 장비들을 연결하기 위해 VLAN Trunk Link와 Link aggregation을 설정합니다.

캠퍼스 또는 지역 내 DCI를 위한 이중화 및 로드 쉐어링

데이터센터가 동일한 캠퍼스나 지역 내에 위치하는 경우, 다음과 같은 기술을 활용할 수 있습니다.

- Ethernet Ring Protection Switching (ERPS): 링(Ring) 토폴로지에서 50ms 미만의 복구 시간과 함께 이중화를 제공

- 링 토폴로지를 위한 파이버 연결: 이중화 및 로드 쉐어링을 위해 링 토폴로지로 파이버를 연결

- Virtual Router Redundancy Protocol (VRRP): 호스트(서버 등)에 대한 게이트웨이 이중화를 제공

L3 인프라를 통한 DCI: VXLAN과 EVPN

최근 데이터센터는 Layer 3(L3) 인프라를 통해 연결된 데이터센터 간에 L2 트래픽을 캡슐화하는 옵션으로 VXLAN이 활용됩니다.

- VXLAN의 역할: VXLAN은 L3 네트워크를 통해 L2 트래픽을 터널링하여 전송하는 역할을 합니다.

- EVPN의 역할: EVPN은 동일한 VNI를 가진 VXLAN 터널 종단점(VTEP)들 사이에서 데이터를 전송하기 위한 터널을 동적으로 생성합니다. 이는 VM 이동성 등 대규모 L2 확장성을 제공하는 데 핵심적인 역할을 합니다.

이번 포스팅에서는 데이터센터에 사용되는 여러 기술들에 대해 알아보았습니다.

가상화와 같은 기술이 보편화되면서 데이터센터 네트워크 구축에 필요한 기술들도 발전해왔습니다.

VXLAN과 EVPN 기술을 비롯해 RoCE와 같은 기술들은 현대 데이터센터 네트워크에 많이 사용되기 때문에 숙지하고 있어야 합니다.

특히나 계속 반복되어 설명된 VXLAN에 대한 개념은 다음 강의로 넘어가기 전에 반드시 이해해야 합니다.